Cybersécurité

La solution de chiffrement pour ne laisser personne accéder à vos données confidentielles

IPSIP – Mars 2024

Aujourd’hui, il est plus que nécessaire de protéger ses systèmes d’information. Nous devons d’ores et déjà respecter les normes de confidentialité mais aussi nous prémunir contre les cyberattaques, pouvant engendrer des fuites de données colossales ou paralyser nos SI.

Dans cet article, nous aborderons une des bonnes pratiques à adopter dès maintenant : la solution de chiffrement des données confidentielles.

Comment cette solution permet de rendre illisible les données pour assurer leur confidentialité ?

Qu’est-ce que le chiffrement de données ?

Le chiffrement de données consiste à brouiller les données dans un code secret qui ne peut être déverrouillé qu’avec une clé numérique unique. Il existe deux grandes méthodes de chiffrement :

– le chiffrement symétrique, avec lequel on chiffre et déchiffre des messages à l’aide d’un même mot clé. C’est la plus ancienne méthode de chiffrement. On retrouve des traces de son utilisation en Égypte Antique.

– le chiffrement asymétrique, considéré comme la méthode plus sûre car très difficilement corruptible que nous vous expliquons plus bas.

“La gestion des clés est un processus crucial dans la configuration d’un système cryptographique, d’autant plus complexe que le volume et la répartition des données et le nombre d’acteurs impliqués sont importants.” – CNIL (Commission Nationale de l’Informatique et des Libertés)

Clés publiques et clés privées : de quoi s'agit-il ?

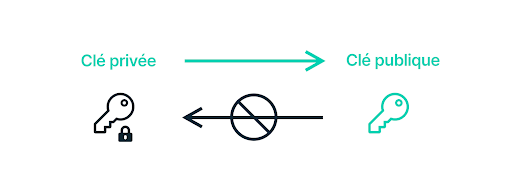

La cryptographie asymétrique repose sur un modèle à deux clés, une clé publique et une clé privée, souvent représentées par un verrou (clé publique), la clé privée ouvre le verrou. La clé publique permet uniquement de chiffrer le document, la clé privée sert à le déchiffrer.

Le propriétaire de la clé privée peut récupérer la clé publique pour avoir accès à ses données privées, en revanche l’inverse est impossible car le principe est basé sur des opérations mathématiques complexes.

Crédit : Kristy Moreland – Ledger Academy

Le chiffrement des données suffit-il à lui-même pour protéger les données ?

Maintenant que nous savons que le chiffrement de données est une des pratiques essentielles pour protéger la confidentialité des informations sensibles, voyons ensemble comment des mauvais comportements peuvent nuire à son efficacité.

Comment être sûr que les “secrets” soient bien chiffrés ?

Les secrets sont un terme spécifique en cybersécurité pour désigner des données sensibles qui ne doivent en aucun cas être dévoilées au risque de nuire à l’activité commerciale de l’entreprise. On parle de mot de passe, de certificat API ou des certificats numériques par exemple.

Un moyen de chiffrer des secrets est d’utiliser le codage base64. C’est un algorithme de conversion d’un texte en une chaîne de caractères composées de lettres, de chiffres et de symboles.

Exemple :

Mot de passe : 123456

Encodé en base64 : VGhpcyBpcyBhIhRlc482c2Q

Cependant, ce codage n’est pas un moyen sûr car si quelqu’un a accès au code de chiffrement base64, à l’aide d’outils ou logiciels, il peut déchiffrer le message secret et le lire. Il est donc recommandé d’utiliser un algorithme plus robuste tel que le chiffrement asymétrique que nous avons vu plus haut.

Les dangers de confier les clés secrètes à des prestataires tiers.

Lorsque l’on stocke des données dans un cloud public, nous utilisons les clés qui sont, par défaut, gérées par le fournisseur cloud.

Vous pouvez par exemple utiliser un coffre-fort virtuel, le Vault. Souvent fourni par un fournisseur Cloud ou un prestataire externe, ce coffre-fort se présente comme une solution complémentaire. Toutefois, il est important de noter les inconvénients de cette méthode :

- Qui a accès à vos données ?

- Certains accès sont-ils non autorisés ?

- Les conformités avec les règles de la protection des données sont-elles respectées ?

Prenons Microsoft Azure comme exemple :

En novembre 2023, Microsoft a révélé qu’un groupe de pirates informatiques, connu sous le nom de Nobelium, avait ciblé des clients utilisant Microsoft Azure.

Conséquences de l’attaque :

Vol de données sensibles :

Les pirates ont pu accéder à des données sensibles stockées dans Azure, y compris des noms d’utilisateur, des mots de passe et des jetons d’authentification.

Compromission de systèmes informatiques :

Ils ont pu utiliser les comptes compromis pour accéder aux systèmes informatiques des clients et exécuter des commandes malveillantes.

Perturbation des opérations :

L’attaque a provoqué des pannes de service et des ralentissements importants.

Comment renforcer la sécurité des clés de chiffrement ?

La gestion des clés de chiffrement est essentielle pour la sécurité des données sensibles. Sans oublier le respect des droits de la vie privée en vertu du Règlement Général sur la Protection des Données (RGPD) à prendre en compte dans cette gestion.

On peut opter pour un boîtier HSM (Hardware Security Module) qui va nous permettre de stocker vos clés cryptographiques et ainsi protéger nos secrets contre les fuites de données ou les actions malveillantes. Les boîtiers HSM offrent un niveau de sécurité élevé pour la protection des clés cryptographiques. Ils sont essentiels pour les applications qui nécessitent une protection maximale des données sensibles.

Voici quelques exemples de cas d’utilisation des boitiers HSM :

- Chiffrement des données pour protéger des accès non autorisés comme nous l’avons vu

- Signature numérique pour signer des documents et des transactions. Cela permet de garantir l’authenticité et l’intégrité des données.

- Authentification requises des utilisateurs et des appareils pour protéger les systèmes informatiques.

Vous avez alors la possibilité de vous procurer d’un HSM local, généralement protégé physiquement, que vous pouvez déployer dans votre propre infrastructure. Toutefois, cette méthode est quelque peu coûteuse et nécessite un contrôle complet et permanent en interne.

Autrement, il est souvent plus avantageux de faire appel à un fournisseur de boitier Cloud HSM. Le HSM sera basé sur un cloud fourni en tant que service offrant simplicité et agilité a un coût adapté à vos besoins.

Comment DuoKey innove pour sécuriser la gestion des clefs de chiffrement et renforcer votre cybersécurité ?

Vous vous demandez à présent comment mettre en place des pratiques de gestion de clés de chiffrement sécurisées et à qui faire appel ?

DuoKey est une solution innovante qui vous permettra de gérer vos clés de chiffrement de manière sécurisée, pour une protection des données maximum tout en respectant les réglementations et règles de conformité (RGPD, HIPPA, etc).

DuoKey est une solution innovante qui vous permettra de gérer vos clés de chiffrement de manière sécurisée, pour une protection des données maximum tout en respectant les réglementations et règles de conformité (RGPD, HIPPA, etc).

Ses spécificités :

DuoKey offre une solution de gestion de clés qui se base sur la technologie : MPC (Multi-Party Computation) une méthode cryptographique qui permet de séparer la clé en plusieurs parties et de les stocker dans des lieux séparés. L’intérêt de cette méthode c’est qu’aucun HSM n’est nécessaire. On peut stocker un bout de la clé dans n’importe quel cloud. Même si ce cloud est piraté, personne ne pourra faire quoi que ce soit avec un bout de la clé.

Crédit : DuoKey

DuoKey se charge de vous aider à gérer vos clés de chiffrement de manière sécurisée et efficace, que vous souhaitez stocker vos clés en HSM local, d’un Cloud HSH ou en MPC (Multi-party Computation).

Avec une solution comme DuoKey, vous pourrez prendre en main la gestion de la confidentialité de vos données secrètes. Vous aurez à la fois un contrôle total sur les accès à vos données et mais aussi sur le stockage des clés.

Ce qu'il faut retenir

La protection des données sensibles dans les environnements applicatifs d’aujourd’hui est une mission complexe mais cruciale.

Le chiffrement, bien que fondamental, nécessite une approche réfléchie et, pour aller plus loin, envisager la mise en place de solutions de double chiffrement comme DuoKey. Elles offrent une protection supplémentaire, tout en garantissant le contrôle total sur vos clés de chiffrement.

Toutes méthodes choisies pour garantir la sécurité de vos clés doivent être guidées par vos besoins spécifiques en matière de sécurité.

Restez vigilant, adaptez-vous aux évolutions technologiques, et faites de la sécurité des données une priorité constante. Votre entreprise, et la confiance de vos clients, en seront les bénéficiaires directs.

Contactez nos spécialistes, ils feront avec vous un bilan de vos besoins en protection de vos données.